Préface

L’analyseur de sécurité Office 365 est un outil puissant qui offre une visibilité et un contrôle supplémentaire sur les activités et les configurations de sécurité dans l’environnement cloud de votre entreprise. En mettant en place cette fonctionnalité, vous pouvez identifier les menaces potentielles, réagir rapidement aux incidents de sécurité et améliorer votre posture de sécurité globale.

La procédure de configuration de l’analyseur de sécurité Office 365 comprend plusieurs étapes critiques. Tout d’abord, il est nécessaire de créer et de configurer une politique de sécurité appropriée, qui détermine comment les alertes de sécurité seront traitées. Ensuite, il faut déployer l’analyseur de sécurité et le connecter à votre environnement Office 365. Cela implique souvent d’installer un agent sur les appareils clients et de configurer les règles de collecte de données.

Une fois l’analyseur de sécurité configuré, il est important de suivre régulièrement les alertes de sécurité et d’y répondre rapidement. Cela peut impliquer d’investiguer les incidents de sécurité, de supprimer les menaces et les vulnérabilités, et de mettre en place des mesures pour prévenir de futurs incidents.

1 Connexion au tenant.

- Je vais sur mon navigateur habituel.

- Je me connect sur le portail administrateur (https://admin.microsoft.com/Adminportal/Home#/homepage) :

3. Je me connecte avec les identifiants administrateur du tenant.

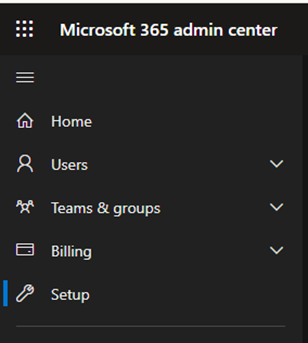

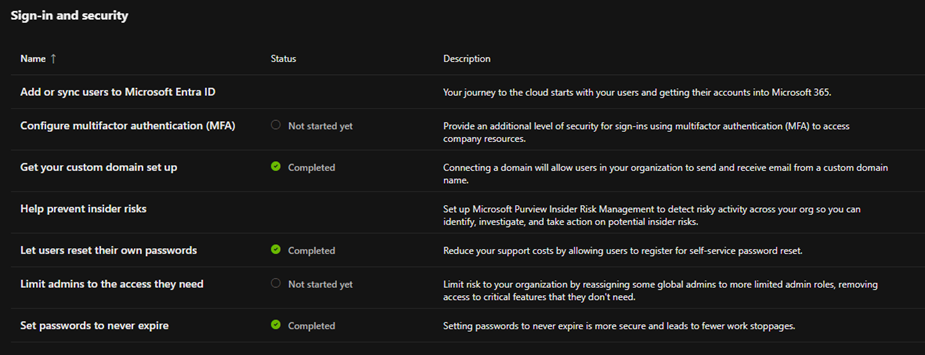

4. Je me rends sur « Setup » :

Ce volet de configuration affiche toutes les actions à effectuer pour augmenter la sécurité du tenant.

2 Analyseur de sécurité.

- « Overview »; « Analyse your security posture » => Je réponds au questionnaire => « Suivant ».

2.1 « Micorosoft Solution ».

« Review the benefits of Microsoft Entra ID premium » ; « Deploy » => « Go to the Microsoft Entra setup guide » => « Suivant ».

2.1.1 « Configuration de l’identité initiale ».

Donnez aux utilisateurs privilégiés uniquement l’accès dont ils ont besoin.

- Configuration d’un utilisateur administrateur.

Établissez une identité commune entre le cloud et les utilisateurs locaux.

- Pas de contrôleur de domaine local. èNon applicable.

Contrôlez votre infrastructure d’identité sur site.

- Pas de contrôleur de domaine local ènon applicable.

Donnez aux utilisateurs une expérience d’authentification familière.

Je clique sur « Donnez aux utilisateurs une expérience d’authentification familière ».

Étape 1 :

Le domaine a déjà été configuré au par avant.

Étape 2 :

« Configurer la marque de société » :

« Default sign-in experience » => « Basics ».

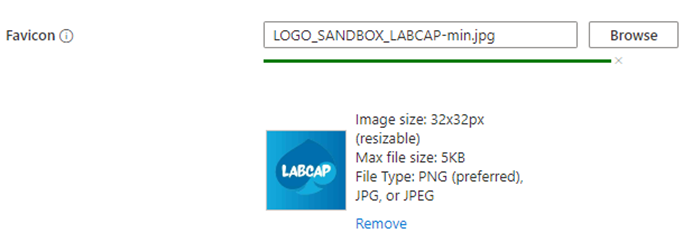

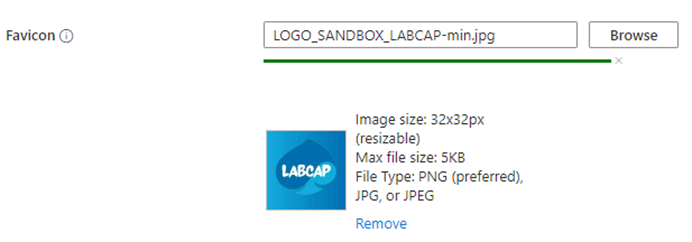

- J’ajoute le « Favicon »,

2. J’ajoute le « Background Image ».

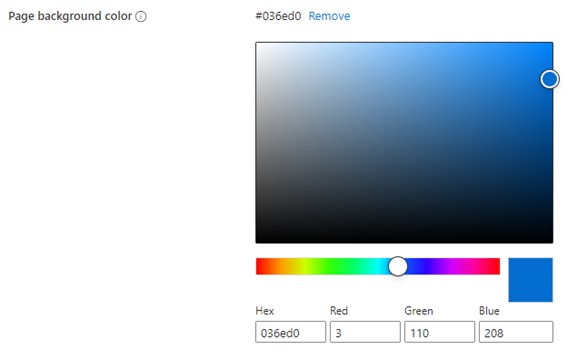

3. Je configure le « Background color ».

« Default sign-in experience » => « Layout ».

- Je laisse les options par défaut => « Next: Header ».

- « Default sign-in experience » => « Header ».

- Je n’ai rien à modifier => « Next: Footer. »

- « Default sign-in experience » => « Footer ».

- Je décoche les options « Privacy & Cookie » & « Terms of use » => suivant.

- « Default sign-in experience » => « Sign-in form ».

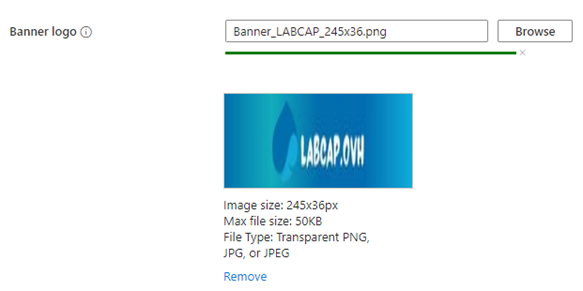

- Je sélectionne la « Banner logo ».

8. Je sélectionne le « Square logo (light theme) »

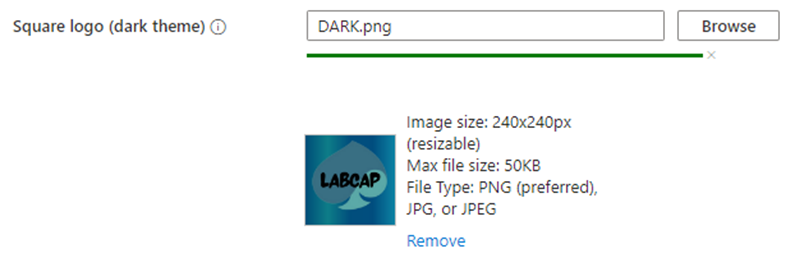

9. Je sélectionne le « Square logo (Dark theme) ».

a. Je décoche « Show self-service password reset ».

b. je n’ai rien à modifier => « Next:Review ».

10. « Review »

a. Je vérifie que les informations sont correctes => « Create ».

11. Après avoir fini la configuration je sélectionne terminer => suivant.

2.1.2 « Sécurité des identités de bases »

- « Permettre aux utilisateurs de gérer eux-mêmes les informations d’identification en toute sécurité » :

- Déjà détaillé en amont.

- Terminé

- Déjà détaillé en amont.

- « Créez des stratégies pour gérer l’accès aux applications et aux services d’entreprise » :

- Dans notre contexte nous n’avons pas besoin de créer des stratégies pour l’accès des applis.

- Non applicable.

- Dans notre contexte nous n’avons pas besoin de créer des stratégies pour l’accès des applis.

- « Intégrer des applications cloud tierces pour améliorer la sécurité et l’expérience utilisateurs » :

- Cette option a été détaillée par un autre collaborateur.

- Terminé.

- Cette option a été détaillée par un autre collaborateur.

- « Implémenter une authentification forte sans mot de passe » :

- Cette option n’est pas nécessaire pour notre configuration.

- Non applicable.

- Cette option n’est pas nécessaire pour notre configuration.

- « Permettre aux utilisateurs finaux de créer et gérer l’appartenance à un groupe cloud » :

- Cette option n’est pas nécessaire pour notre configuration

- Non applicable.

- Cette option n’est pas nécessaire pour notre configuration

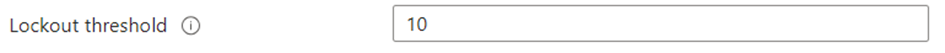

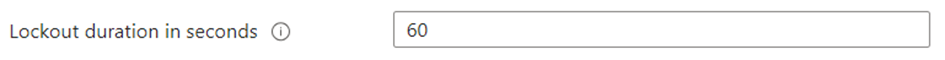

- « Détecter et empêcher l’utilisation de mots de passe courants et faibles ».

- Custom smart lockout:

- Lockout threshold:

- Custom smart lockout:

- Lockout duration in seconds:

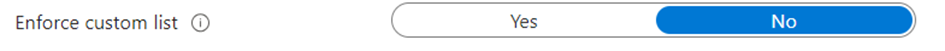

- Custom banned passwords:

- Enforce custom list:

- Custom banned passwords list => « à laisser vide »

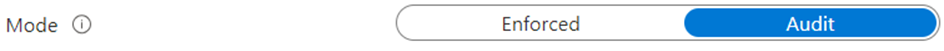

Password protection for Windows Server Active Directory;

- Enable password protection on the server active directory:

- Mode :

Si vous avez la suivie la configuration si dessus vous devriez avoir ce résultat :

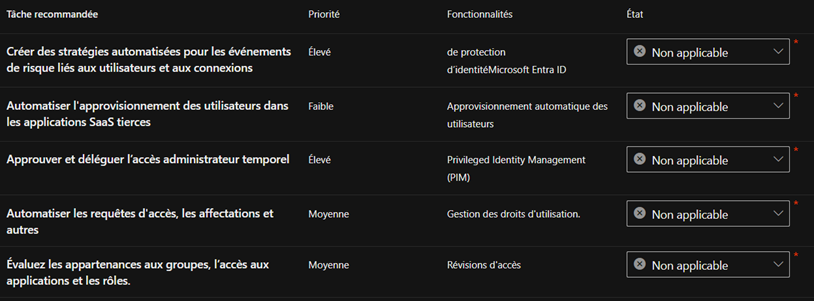

2.1.3 « Identité et automatisation avancées ».

- « Créer des stratégies automatisées pour les événements de risque lié aux utilisateurs et aux connexions. »

- Dans notre contexte nous n’avons pas d’utilisateurs :

- Non applicable.

- Dans notre contexte nous n’avons pas d’utilisateurs :

- « Automatiser l’approvisionnement des utilisateurs dans les applications SaaS tierces. » :

- Dans notre contexte nous n’avons pas à configurer cette option3

- Non applicable.

- Dans notre contexte nous n’avons pas à configurer cette option3

- « Approuver et déléguer l’accès administrateur temporel » :« Approuver et déléguer l’accès administrateur temporel » :

- Dans notre contexte nous n’avons pas à configurer cette option.

- Non applicable.

- Dans notre contexte nous n’avons pas à configurer cette option.

- « Automatiser les requêtes d’accès, les affectations et autres ».

- Dans notre contexte nous n’avons pas à configurer cette option :

- Non applicable.

- Dans notre contexte nous n’avons pas à configurer cette option :

- « Évaluez les appartenances aux groupes l’accès aux applications et les rôles ».

- Dans notre contexte nous n’avons pas à configurer cette option:

- Non applicable.

- Dans notre contexte nous n’avons pas à configurer cette option:

Si vous avez suivi notre configuration vous devriez avoir cette configuration :

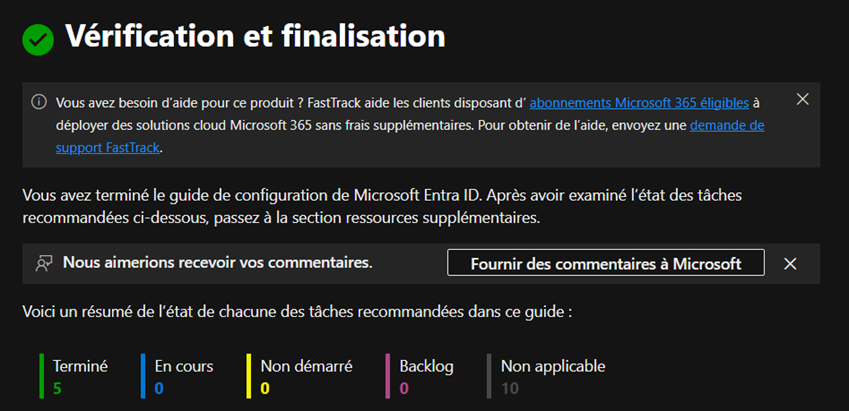

2.1.4 « Vérification et finalisation ».

- Je vérifie que toutes les informations sont correctes. => Suivant.

Procédure en version PDF: