Préface.

La sécurisation des identités des utilisateurs est un élément essentiel de la protection des ressources et des données de votre organisation. La gestion efficace des identités des utilisateurs permet de garantir que seuls les utilisateurs autorisés ont accès aux données et aux ressources appropriées.

La configuration de « Secure user identities in Microsoft Azure ID » est une étape essentielle pour protéger les identités des utilisateurs contre les menaces potentielles. Cela implique de mettre en œuvre des politiques de sécurité appropriées, de configurer les paramètres de sécurité recommandés, et de surveiller et auditer régulièrement l’environnement pour détecter les tentatives d’accès non autorisées.

Dans cette section, nous allons discuter des meilleures pratiques pour sécuriser les identités des utilisateurs dans Microsoft Azure ID. Nous aborderons les étapes à suivre pour configurer la sécurité des mots de passe, pour activer la vérification en deux étapes, et pour surveiller et réagir aux tentatives d’accès non autorisées.

Nous discuterons également de l’importance de la sensibilisation à la sécurité et de la formation des utilisateurs pour réduire les risques liés aux attaques de phishing et autres formes de cybercriminalité. Enfin, nous aborderons les étapes à suivre pour maintenir une posture de sécurité solide et pour s’adapter aux nouvelles menaces et vulnérabilités qui peuvent survenir.

1 Connexion au tenant AZURE.

- Je vais sur mon navigateur habituel.

- je me connecte sur le portail administrateur :

3. Je me connecte avec les identifiants administrateur du tenant.

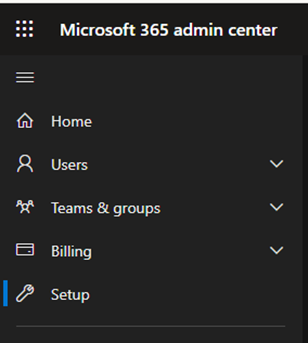

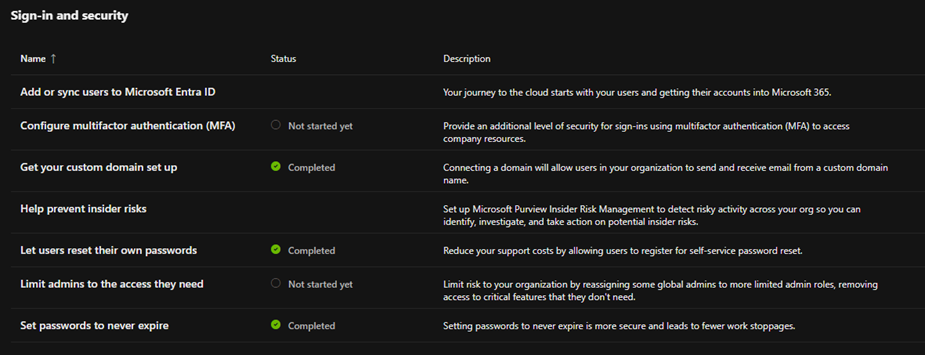

4. Je me rends sur « Setup » :

Ce volet de configuration affiche toutes les actions à effectuer pour augmenter la sécurité du tenant.

2 « Secure user identities in Microsoft Entra ID ».

2.1 Configurer l’authentification multificateur (MFA).

La MFA a été mise en place => terminer.

Liens de la procédure.

2.2 Configurer l’accès sans mot de passe.

- « Vue d’ensemble » => Je réponds non au questionnaire => « Suivant ».

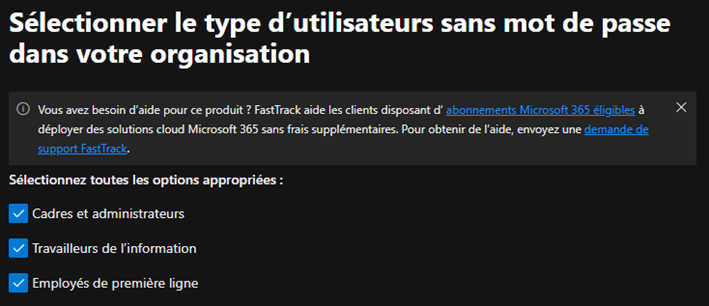

- « Utilisateurs et appareils sans mot de passe » :

- Je sélectionne : « Cadres et administrateurs » ; « Travailleurs de l’information » ; « employés de première ligne » => « Suivant ».

3. « Types d’appareils sans mot de passe ».

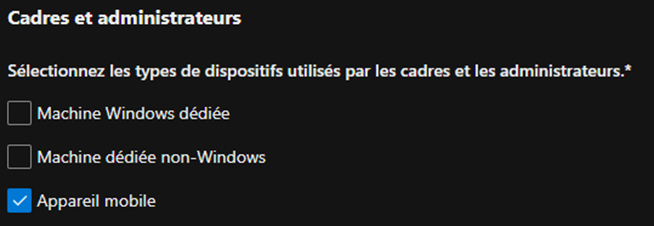

- « Cadre et administrateurs » :

- Appareil mobile.

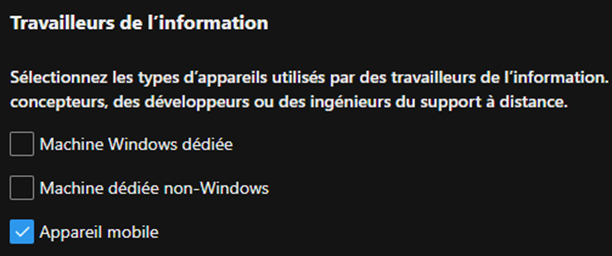

- « Travailleur de l’information » :

- Appareil mobile.

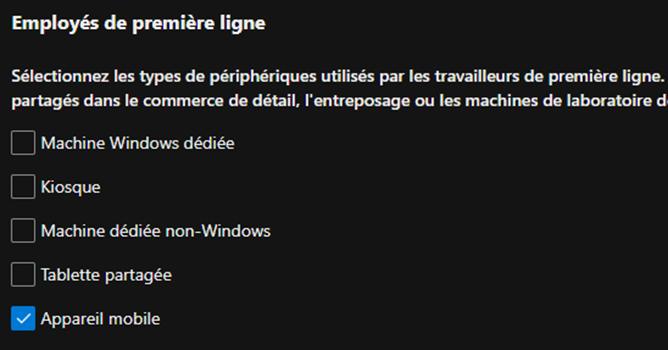

- Emloyé de première ligne :

- Appareil mobile.

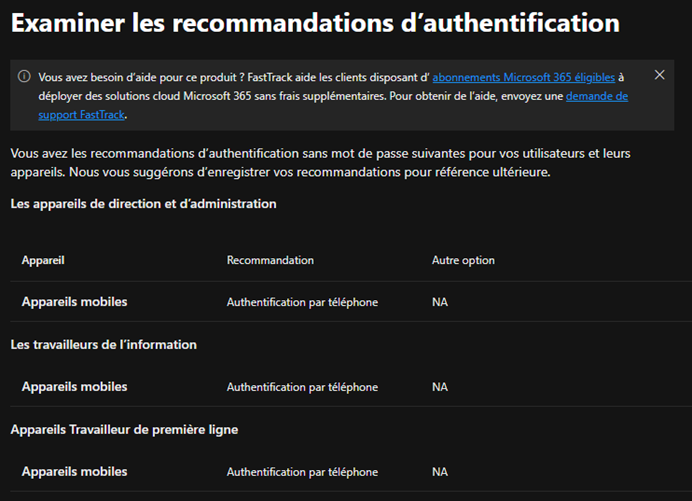

4. « Recommandation d’authentification » — « Examiner les recommandations d’authentification » => « Suivant ».

5. « Déployer des méthodes d’authentification » :

- Sélectionner la méthode d’authentification :

- « Microsoft application authenticator ».

- « Passe d’accès temporaire ».

- Sélectionner les utilisateurs cibles :

- « Selectionner tous les utilisateurs ».

- « Enregistre la configuration ». => Suivant => OK,

6. « Terminer ».

2.3 Autoriser les utilisateurs à gérer eux-mêmes les informations d’identification en toute sécurité. »

Cette option a été mise en place au par avant.

2.4 « Gérer l’accès des utilisateurs invités ».

Je vais créer un gorupe pour les utilisateurs invités.

- je me connect à la console d’aministration.

- Je me rends dans « identité ».

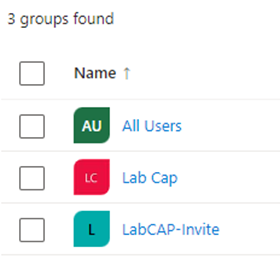

- « Groups » => « All groups » => « New Groups » => Je remplis les informations:

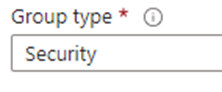

- Group types : « Security ».

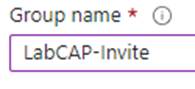

- Group names : « LabCAP-Invite ».

- Group Description:

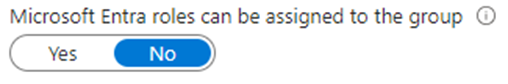

- Microsoft Entra Roles can be assigned to the group :

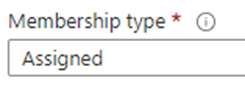

- Membership type : assigned.

- « Create ».

- Le goupe est bien créé :

4. Je reviens sur la page de configuration.

5. Je coche « Créer une révision de […] vous choisissez ».

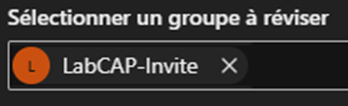

6. « Sélectionner un groupe à réviser » => je sélectionne le groupe que j’ai créé au par avant.

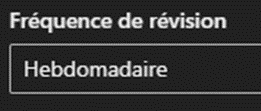

7. « Fréquence de revision » => « Hebdomadaire ».

8. « Terminé ».

2.5 « Gérer l’accès administrateur juste à temps ».

Paramètre non applicable à notre contexte. :

- « Non applicable ».

2.6 « Activez mes rôles administrateur ».

Les administrateurs ont été configurés en amont. :

- « Non applicable ».

2.7 « Keep user identities in sync with your HR data » :

Dans notre context nous n’avons pas de collaborateur dans l’infrastructure donc nous n’avons pas besoin de cette options. :

- « Non applicable ».

2.8 « Automate user lifecycle workflows » :

Dans notre contexte nous n’avons pas de collaborateur dans l’infrastructure donc nous n’avons pas besoin de cette option. :

- « Non applicable ».

Procédure en version PDF :